|

|||||||||||||||||||||||||||||||||

![]()

|

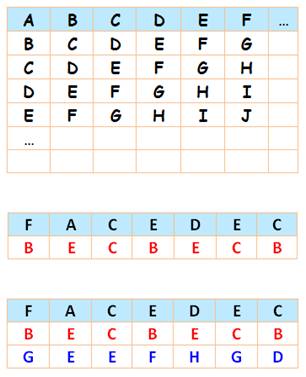

CODAGE par décalage de LETTRES Méthode classique de codage avec des

lettres. Facilement déjoué du fait de la

statistique sur la fréquence des lettres. Méthode de chiffrement

par substitution ou par transposition. Le chiffre de Vigenère complique le codage au moyen d'une grille d'alphabets. |

Anglais: Classical cipher, substitution

cipher, frequency analysis

|

Sauriez-vous

décoder la valeur de X? 1

= 8 2 = 10 3 = 12

4 = 21 5 = 33 6 = 44

7 = 123 8 = X |

|

Dans 2001, l'odyssée de l'espace, film de

Stanley Kubrick de 1968. L'ordinateur de bord du vaisseau s'appelle HAL.

Savez-vous pourquoi? C'est l'acronyme de Heuristically programmed ALgorithmic

Computer. Mais, bien que démenti par le réalisateur, certains y on vu le nom

d'IBM avec les lettres décalées d'un cran. |

|

|

||

|

|

GSFF CFFS JO UIF DBOUFFO |

|

|

|

GSFF CFFS JO UIF

DBOUFFO |

|

|

|

GSEE CEES JO UIE DBOUEEO |

|

|

Flee, free,

glee, thee, et tree |

FLEE … FREE … … |

|

|

|

BEEN BEES BEER … |

|

|

|

FREE BEER

… |

|

|

an, at, in,

if, it, on, of, or, up |

FREE BEER

IN ? |

|

|

Le plus usuel est THE |

FREE BEER

IN THE? |

|

|

EED, EEF, EEK,

EEL, EEM, EEN, EEP… Encore un peu de recherche pour aboutir à

un mot plausible Canteen |

FREE BEER

IN THE CANTEEN |

|

|

|

Bière gratuite à la cantine |

|

Exemple donné par Ken Follet (Le vol

du frelon)

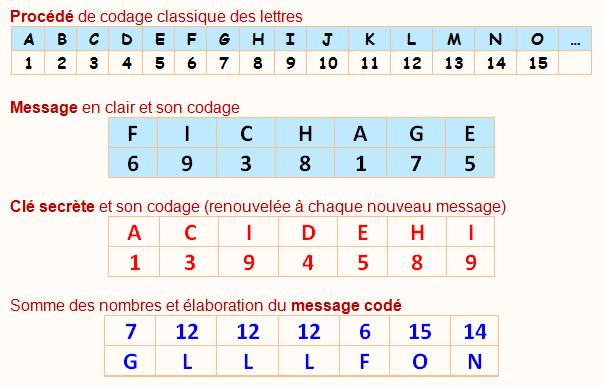

Transposition lettres - chiffres

|

Une

méthode simple consiste à remplacer chaque lettre par son numéro de place

dans l'alphabet. Ainsi

BACH devient 2

1 3 8

dont la somme vaut 14; Et

J.-S. BACH devient 10 19 2 1 3

8 dont la somme vaut 43. CHEF

devient 3 8

5 6 dont la somme est 22, d'où

"22 voilà le chef" devenu "22 voilà les flics". Rappel du codage

|

Voir Gémâtrie / Palindromes avec des mots-nombres

Autres

explications possibles pour 22 sur Wikipédia

|

Chiffre de CÉSAR – Code de substitution par permutation circulaire des lettres |

|

|

|

César écrivait des messages secrets à Cicéron en

remplaçant chaque lettre par une autre située trois rangs plus loin dans

l'alphabet. Méthode avec remplacement des

lettres du message. |

Code A B C D E F G H I

J K L X Y Z A

B C D E F G H I M N O P Q R S T U V W

X Y Z J K L

M N O P Q R S

T U V W Exemple AVE CESAR

ROT3 Nom spécifique de ce procédé avec

décalage de trois positions. |

|

|

La Guerre des Gaules (-58 à -50) est menée par Jules César pour

conquérir (en gros) la France d'aujourd'hui et ses bordures. Jules César en

fait le récit dans La Guerre des Gaules

(De Bello Gallico). Il y mentionne un tel code. |

||

|

Une

amélioration consiste à changer régulièrement le

codage: -

Utilisation de deux alphabets décalés

et codage des lettres alternativement avec l'un ou l'autre. -

Décalage d'un cran toutes les cinq

lettres, par exemple. -

Ou décalage selon un code préétabli

ou inscrit sur un modèle, comme un disque à couronne, dit disque de

chiffrement – Leone Batista Alberti (1467). -

Utilisation de 26 alphabets formant

une grille avec adressage ligne-colonne dans la grille (chiffre

de Vigenère). -

Fabrication d'un cache (Turing) qui, appliqué sur le message codé, laisse

apparaître le message en clair. Une

variante consiste à introduire des symboles

qui codent des mots entiers ou des syllabes. Le but étant de déjouer le

décodage sur le principe de l'observation des lettres les plus fréquentes ou

des consonnes doublées. Une

autre consiste à utiliser des nombres pour

coder les lettres, voire des couples de lettres. Méthode dite du Grand Chiffre, inventée par Antoine

Rossignol (1600-1682). Le même qui donna son nom à un jeu de clés

passe-partout. Rossignol se fera connaitre en

déchiffrant les messages des huguenots (protestants) pour le compte des

catholiques conduits par Henri II, prince de Condé (1628) dans le Tarn. Il

gagne ses galons et on le retrouve comme proche de Richelieu, notamment lors

du siège de La Rochelle. Cryptologue attitré de Louis XIII, puis de Louis

XIV, il crée le Grand Chiffre.

|

||

|

|

||

|

|

||

|

|

Exemple: en colonne D et ligne E, se trouve la lettre H. |

|

Blaise de Vigenère (1523-1596)

|

|

|

|

|

|

Humour

|

Avec le codage classique des lettres en nombres: A = 1, B = 2, etc. Comparons ces textes s'appliquant potentiellement à votre travail: TRAVAIL= 20+18+1+22+1+9+12 =

83% ENGAGEMENT=

5+14+7+1+7+5+13+5+14+20 = 91% COMPETENCE=

3+15+13+16+5+20+5+14+3+5 = 99% ATTITUDE=

1+20+20+9+20+21+4+5 = 100% DISCIPLINE =

4+9+19+3+9+16+12+9+14+5 = 100% VANTARDISE=

22+1+14+20+1+18+4+9+19+5 = 113% LECHER LE CUL=

12+5+3+8+5+18+12+5+3+21+12 = 120% CIRER LES POMPES =

3+9+18+5+18+12+5+19+16+15+13+16+5+19 = 133% SUCER LE BOSS =

19+21+3+18+12+5+2+15+19+19 = 173% Si quelqu'un vous dit: "Moi, je me donne à plus de 100%".

Vous aurez une idée de son engagement au travail. |

Voir Pensées et Humour

|

|

||

|

Les Spartiates, bien avant César,

utilisaient le scytale (skytale) pour coder leurs messages pendant la guerre

du Péloponnèse (-431 à -404). Méthode sans changement des lettres

du message, mais déplacement. |

-

Cylindre en bois. -

Ruban enroulé autour en spires

jointives. -

On écrit les lettres du message le

long du bout de bois. -

Les lettres s'inscrivent sur les

spires successives du ruban. -

En déroulant le ruban, on obtient

une suite incompréhensible de lettres. -

Pour décoder le message, il faut

enrouler le ruban sur un cylindre de même diamètre que l'original. |

|

Voir Plutarque (v46 à v125)

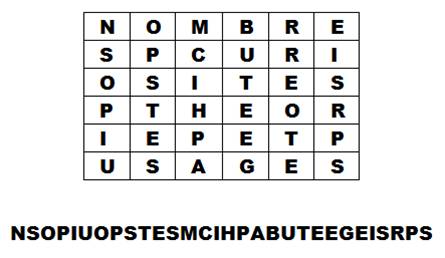

Carré de 25

ou carré de Polybe (–208, –126)

|

Matrice

5 x 5 dans la quelle les lettres sont rangées dans l'ordre, le i et le j dans

la même case pour tenir dans 25 cases. Chaque lettre du message est remplacée

par ses deux coordonnées de 1 à 5. "A" devient 11, "B"

devient 12 … "F" devient 21 … Et "Z", 55. |

|

|

|

|

Exemple avec le nom

de ce site

|

|

|

Sauriez-vous

décoder la valeur de X? 1

= 8 2 = 10 3 = 12

4 = 21 5 = 33 6 = 44

7 = 123 8 = X Solution La

réponse est dans la question 8 = 1 (la première égalité) |

Retour / Voir Égalités

fallacieuses qui affolent le Net

![]()

|

Voir |

|

|

|

|

|

Sites |

|

|

Crypto en ligne |

|

|

Cette page |

![]()