|

|||||||||||||||||||||||||||||||||

![]()

|

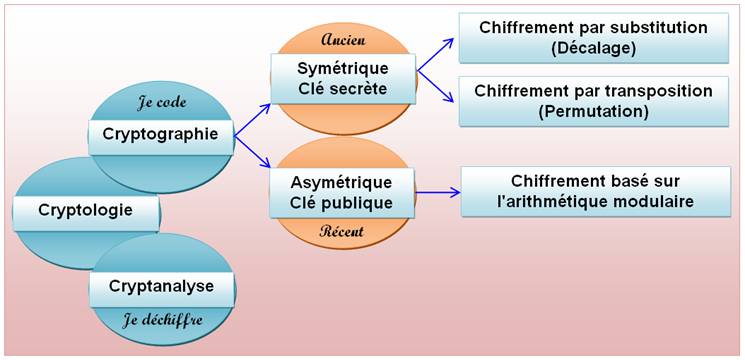

Cryptologie L'art du

secret. Comment coder un message pour une transmission discrète à mon

interlocuteur. Nomenclature des divers procédés employés pour coder

(chiffrer) un message. La

première guerre mondiale a vu l'essor des communications par télégraphe ou radio (Morse) et avec elle, le besoin de rendre les

communications les plus discrètes possibles. Il faut éviter l'interception

par l'ennemi. |

|

Ce site

a été conçu pour déchiffrer le mystère des mathématiques,

notamment dans le domaine de l'arithmétique

et de la théorie des nombres. Il

offre la clé des nombres. |

|

Voir Nombres – Glossaire et

aiguillage

|

INDEX –

Cryptologie, Chiffrement C: Méthode

de cryptage |

|

|

|

|

|

|

![]()

|

|

|

|

Disciplines mathématiques

impliquées:

Étym.: cryptographie du grec kruptos , caché et graphein écrire .

Trois qualités requises:

Note: la stéganographie:

art de la dissimulation d'un message dans un autre

message. Ici, on planque (avec une encre invisible, par exemple); avec la

cryptographie, on rend inutilisable.

Historique:

Historique:

|

|

|

|

|

|

Plusieurs types de chiffrement:

Notes: en anglais : encryption qui a donné le mot encryptage utilisé en français, à

tord. Sauf qu'il apparaît dans chaines cryptées, téléphones cryptés … Codage: consiste à

transformer une information en une autre, généralement de plus petite taille

(compression) ou de nature différente (codage binaire des nombres, des

lettres de l'alphabet). Le chiffrement

est un codage particulier qui cherche à dissimuler l'information à un

tiers.

Chaque lettre du message est

remplacée par une autre du même

alphabet, par exemple, par simple décalage de quelques positions (permutation circulaire des lettres

de l'alphabet). Variantes:

Le ROT13 (décalage des lettres de

13 positions); Le chiffre de Vigenère

(poly-alphabétique). Chiffre: le code de César (langage courant) est en fait le chiffre de César.

Chiffre est réservé au codage par substitution. Sécurité: à l'état pur, ce procédé est fragile, car il conserve la fréquence des lettres dans les mots

de la langue. En français, le "e " est le plus fréquent. On lui

associe la lettre la plus fréquente du message et le codage est déjoué.

Historique:

|

|

|

Bible – Livre des Juges:

pour passer il faut prononcer le mot de passe: Shibboleth. Ceux qui ne

prononcent pas correctement le sh sont les ennemis. On pourrait faire de même

aujourd'hui pour reconnaitre les Américains. Pour eux, prononcer

"écureuil" est très difficile. Marie

Stuart (1542-1587), reine d'Écosse, sera trahie et finira à l'échafaud par

excès de politesse. Les messages codés du complot contre la reine Élisabeth 1ère

comportaient les salutations d'usage facilement reconnaissables par les

décrypteurs Walsingham et Phelippes. Voir Charles 1er

son petits –fils. |

Développement en cryptographie – Le point actuel

|

1975:

Whitfield Diffie et Martin Hellman inventent la cryptographie

à clé publique 1977:

système de cryptographie RSA: initiales de Ronald Rivest, Adi Shamir et

Leonard Adleman. Algorithme massivement déployé dans tous les domaines de l'économie,

notamment à propos du protocole https à la base du fonctionnement sécurisé

d'Internet. 1994:

Peter Shor, mathématicien américain, invente un algorithme qui, implanté dans un ordinateur

quantique, serait capable de résoudre n'importe quelle factorisation. 2000:

emploi d'une nouvelle méthode de cryptographie basée sur l'utilisation des courbes

elliptiques (elliptic curve cryptography ECC en anglais). Inventeurs:

Neal Koblitz et Victor Miller, mathématiciens américains vers les années

1880. À niveau de sécurité égal, les clefs sont plus petites et le temps de

calcul nécessaire moindre qu'avec RSA. 2016

: Deux chercheurs de Google Brain font faire

à des intelligences artificielles

un premier système de cryptographie. Application, à l'aide de réseaux de neurones, de

l'apprentissage automatique (machine learning). Principe: deux machines

s'échangent des données en "secret"; une troisième tente de percer

le secret. Tout cela en amélioration progressive du fait de la mémorisation

de l'expérience acquise. 2016:

le monde se prépare à l'arrivée des ordinateurs quantique car son avènement

rendrait ces méthodes de cryptage totalement inefficaces: Recherche d'algorithmes post-quantiques

en France en 2016

2017:

Date de réponses à l'appel d'offres du NIST

(Institut national des normes et de la technologie américain) pour définir un standard en cryptographie

post-quantique. |

D'après: L’ordinateur

quantique, un défi pour la cryptographie – Yann Verdo – 9/12/2016 – Les

Échos

Voir Histoire d'

l'informatique / Histoire moderne

des inventions

![]()

|

Suite |

|

|

Voir |

|

|

Livres |

|

|

Sites |

|

![]()